Kalkulator IP Subnet mask memungkinkan perhitungan subnet jaringan menggunakan kelas jaringan, alamat IP, subnet mask, bit subnet, mask bit, maksimum subnet IP yang dibutuhkan dan host maksimum per subnet yang dibutuhkan.

Hasil dari perhitungan subnet memberikan alamat IP heksadesimal, wildcard mask, untuk digunakan dengan ACL (Access Control Lists), subnet ID, alamat broadcast, alamat rentang subnet untuk subnet jaringan yang dihasilkan dan bitmap subnet.

Untuk supernetting tanpa kelas, silakan gunakan Kalkulator CIDR. Untuk supernetting classful, silakan gunakan Kalkulator supernet IP. Untuk sederhana (Access Control List) ACL topeng wildcard perhitungan, silakan gunakan Kalkulator Topeng ACL Wildcard.

Catatan:

Ini kalkulator jaringan online dapat digunakan benar-benar gratis yang disediakan mereka gunakan adalah dari url ini (www.subnet-calculator.com).

Subnet Subnet Kalkulator Kalkulator

Jaringan Kelas

A B C Pertama oktet Rentang

Alamat IP

. . . Alamat IP hex

Subnet Mask

Masker wildcard

Subnet Bit

Masker Bits

Maksimum Subnets

Host per subnet

Rentang Alamat tuan

Subnet ID

Alamat broadcast

Subnet Bitmap

* Sumber Daya

Catatan tentang Kalkulator Subnet

1. Kalkulator subnet mengimplementasikan skema classful / digolongkan pengalamatan IP mana aturan-aturan berikut ini dipatuhi:

* Kelas A address oktet pertama mereka dalam rentang 1 sampai 126 (alamat biner dimulai dengan 0).

* Kelas B address oktet pertama mereka dalam kisaran 128-191 (alamat biner dimulai dengan 10).

* Kelas C address oktet pertama mereka dalam kisaran 192-223 (alamat biner dimulai dengan 110).

2. Kalkulator subnet memungkinkan penggunaan sedikit subnet tunggal - misalnya, alamat kelas C dengan subnet mask 255.255.255.128 diperbolehkan.

3. Kalkulator subnet memungkinkan subnet ID untuk memiliki oktet akhir sama dengan oktet terakhir subnet mask - misalnya, jaringan kelas C alamat 192.168.0.192 dengan subnet mask 255.255.255.192 diperbolehkan.

Di atas umumnya diterima sebagai 'normal', namun, siswa sertifikasi harus diingat bahwa, dalam beberapa program sertifikasi, dua akhir poin dianggap sebagai inacceptible.

Untuk subnetting tanpa kelas, Anda dapat menggunakan kalkulator CIDR

Jenis Virus,Anti Virus,& Sejarahny

Diposkan oleh Dinasty_cOmp di 10:05 . Minggu, 15 Februari 2009

Program antivirus

Program antivirus mampu mendeteksi virus dan mencegah akses ke dokumen yang terinfeksi dan juga mampu menghilangkan infeksi yang terjadi. Program pemindai virus merupakan jenis yang paling populer dalam dunia antivirus, tetapi program-program seperti ini harus sering diperbarui agar mampu mengenali virus-virus baru. Secara umum ada dua jenis program antivirus, yaitu on-access dan on-demand scanner. Banyak peerusahaan yang menawarkan gabungan dua jenis program tersebut dalam satu paket. - On-access scanner akan selalu aktif dalam sistem komputer selama Anda menggunakannya. Pemindai jenis ini akan secara otomatis memeriksa dokumen-dokumen yang Anda akses dan dapat mencegah Anda menggunakan dokumen yang sudah terinfeksi oleh virus komputer.

- On-demand scanner membiarkan Anda yang akan memulai aktivitas pemindaian terhadap semua dokumen di komputer Anda. Ini juga bisa Anda atur agar bisa dilakukan secara periodik dengan menggunakan penjadwal.

Siapa yang menulis virus?

Jika komputer atau jaringan Anda terkena virus, Anda pasti merasa jengkel dan terkadang Anda berpikir "Kenapa orang-orang ini sampai membuat virus?". Motivasi si pembuat virus terkadang berbeda-beda dalam membuat virus. Ada yang membuat virus karena ingin menyebarkan pesan politik, ingin mencari ketenaran, ingin mendapat pengakuan publik, mengkritik suatu institusi atau perusahaan (seperti virus-virus yang mengejek perusahaan Microsoft dan lain sebagainya). Mereka mampu untuk masuk ke dalam sistem komputer seseorang, mendapatkan berbagai informasi, seperti alamat e-mail dan lain-lain dan kemudian bisa saja menjual informasi tersebut kepada spammer. Menurut beberapa penelitian, diketahui bahwa rata-rata pembuat virus adalah laki-laki, berumur dibawah 25 (dua puluh lima) tahun dan masih lajang.

Mereka terkadang ingin mendapat pengakuan dari komunitasnya dengan cara membuat dan menyebarkan virus komputer. Aktivitas membuat virus sama saja seperti aksi penulisan grafiti, di mana yang terbaik akan mendapatkan status yang lebih baik dari komunitasnya.Membuat virus terkadang suatu kepuasan tersendiri bagi penulisnya, dan mereka akan mendapat kekuatan dan kepopuleran di dunia maya, sementara hal ini tidak bisa mereka dapatenkan di dunia nyata. Mereka seringkali menggunakan nama-nama yang unik dan aneh demi menunjukkan eksistensinya dan juga terobsesi oleh tokoh-tokoh fantasi pujaannya.

Kronologi sejarah virus komputer

- 1950s - Bell Labs membuat suatu game eksperimental dimana pemainnya menggunakan program jahat untuk menyerang komputer pemain lainnya.

- 1975 - Penulis kisah sci-fi, John Brunner, membayangkan suatu worm komputer menyebar melalui jaringan.

- 1984 - Fred Cohen mengenalkan istilah virus komputer di dalam thesisnya.

- 1986 - Virus komputer pertama bernama Brain ditulis oleh dua orang bersaudara di Pakistan.

- 1987 - Worm yang bernama Christmas tree menyerang jaringan komputer IBM.

- 1988 - Worm internet menyebar pada jaringan US DARPA.

- 1992 - Terjadi kepanikan di dunia terhadap virus Michelangelo.

- 1994 - Good Times, virus hoax pertama muncul di dunia.

- 1995 - Virus dokumen pertama yang bernama Concept, hadir di dunia.

- 1998 - CIH atau Chernobyl menjadi virus pertama yang mampu untuk mengganggu hardware komputer.

- 1999 - Mellisa, virus yang menyebarkan dirinya melalui e-mail menyebar ke seluruh dunia. Kemudian virus Bubbleboy, menjadi virus pertama yang mampu menginfeksi komputer ketika Anda membaca e-mail Anda.

- 2000 - Love Bug, menjadi virus e-mail yang sukses. Pada saat itu juga ditemukan virus pada sistem operasi Palm.

- 2001 - Virus yang mengklaim dirinya berisi foto pemain tenis Anna Kournikova menginfeksi ribuan komputer di seluruh dunia.

- 2002 - David L Smith, pembuat virus Mellisa, diputus oleh pengadilan Amerika untuk di penjara selama 20 bulan.

- 2003 - Worm Blaster menyebar di internet dengan memanfaatkan kelemahan pada sistem operasi Windows. Pada saat yang sama juga menyebar virus e-mail yang bernama Sobig, ini membuat bulan Agustus 2003 menjadi bulan terburuk untuk insiden virus pada tahun tersebut.

- 2004 - Pembuat worm Netsky dan Bagle saling bersaing untuk meraih efek yang paling besar.

Bagi kita semua telah sepakat bahwa virus itu merupakan sesuatu hal yang buruk, tetapi apakah hal tersebut sepenuhnya benar? Beberapa virus bersifat tidak merusak atau bahkan ada yang berisi hal-hal yang lucu. Ada lagi virus lainnya yang memberi peringatan kepada kita mengenai adanya kelemahan pada suatu peranti lunak tertentu.

Beberapa orang ada yang berargumentasi bahwa virus ini ada gunanya juga, misalnya digunakan untuk menyebarkan bug fix. Sayangnya virus-virus yang bertujuan tidak merusak ini juga tidak bisa bertahan lama keberadaannya dan juga tetap saja tidak disenangi oleh semua orang.

Pertama, karena virus mampu untuk merubah setting pada komputer seseorang tanpa sepengetahuannya. Ini merupakan perbuatan yang tidak etis sekaligus juga ilegal pada sebagian besar negara di dunia ini, baik itu bertujuan baik atau buruk. Anda tidak boleh mengganggu komputer orang lain, ini sama analoginya dengan Anda meminjam mobil orang lain tanpa ijin, walaupun Anda mengisikan bahan bakarnya.

Kedua, virus seringkali bertingkah lebih jauh dari harapan si pembuat virus. Virus yang dibuat secara asal-asalan bisa menimbulkan masalah lain yang lebih besar. Meskipun itu tidak berbahaya pada sistem tertentu, tetapi bisa saja menimbulkan masalah pada sistem yang lain.Ketiga, virus dapat menyebar secara cepat, dan dalam hal ini si pembuat virus tidak bisa mengontrol penyebarannya lagi dan siapa saja bisa terinfeksi oleh virus tersebut.

Dalam beberapa kasus, membuat virus dianggap sebagai barang bukti bahwa suatu virus jenis baru bisa melakukan sesuatu terhadap suatu sistem. Ini biasanya dinamakan proof-of-concept virus. Biasanya virus ini tidak memiliki efek tertentu dan tidak disebarkan ke jaringan publik. Ada lagi penulis virus yang mengklaim aktivitasnya sebagai suatu riset. Biasanya virus-virus ini belum sempurna pembuatannya sehingga berbahaya jika dilepas ke publik.

Mencegah virus

Ada beberapa hal yang bisa dilakukan untuk mencegah virus, berikut ini akan disajikan hal-hal tersebut.

- Membuat orang paham terhadap risiko virus,

- Install program anti-virus dan update-lah secara reguler,

- Selalu gunakan software patch untuk menutup lubang security,

- Gunakan firewall,

- Selalu backup secara reguler data Anda,

Perkembangan Internet

Sejarah Internet

Perkembangan Internet…

Teknologi Informasi dan Telekomunikasi (Information and Communication Technology/ICT) merupakan tulang punggung aplikasi Web 2.0. Perkembangan Teknologi Informasi dan Komunikasi yang fenomenal dan menjadi awal munculnya aplikasi web adalah Internet. Internet yang berawal dari riset untuk pertahanan dan keamanan serta pendidikan berkembang menjadi perangkat pendukung bisnis yang sangat berpengaruh. Dalam kaitan dengan aplikasi Web 2.0 ini, terdapat beberapa peristiwa penting dalam sejarah internet.

Perkembangan besar Internet pertama adalah penemuan terpenting ARPA yaitu packet switching pada tahun 1960. Packet switching adalah pengiriman pesan yang dapat dipecah dalam paket-paket kecil yang masing-masing paketnya dapat melalui berbagai alternatif jalur jika salahsatu jalur rusak untuk mencapai tujuan yang telah ditentukan. Packet switching juga memungkinkan jaringan dapat digunakan secara bersamaan untuk melakukan banyak koneksi, berbeda dengan jalur telepon yang memerlukan jalur khusus untuk melakukan koneksi. Maka ketika ARPANET menjadi jaringan komputer nasional di Amerika Serikat pada 1969, packet switching digunakan secara menyeluruh sebagai metode komunikasinya menggantikan circuit switching yang digunakan pada sambungan telepon publik.

Perkembangan besar Internet kedua yang dicatat pada sejarah internet adalah pengembangan lapisan protokol jaringan yang terkenal karena paling banyak digunakan sekarang yaitu TCP/IP (Transmission Control Protocol/ Internet Protocol). Protokol adalah suatu kumpulan aturan untuk berhubungan antarjaringan. Protokol ini dikembangkan oleh Robert Kahn dan Vinton Cerf pada tahun 1974. Dengan protokol yang standar dan disepakati secara luas, maka jaringan lokal yang tersebar di berbagai tempat dapat saling terhubung membentuk jaringan raksasa bahkan sekarang ini menjangkau seluruh dunia. Jaringan dengan menggunakan protokol internet inilah yang sering disebut sebagai jaringan internet.

Jaringan ARPANET menjadi semakin besar sejak saat itu dan mulai dikelola oleh pihak swasta pada tahun 1984, maka semakin banyak universitas tergabung dan mulailah perusahaan komersial masuk. Protokol TCP/IP menjadi protokol umum yang disepakati sehingga dapat saling berkomunikasi pada jaringan internet ini.

Perkembangan besar Internet ketiga adalah terbangunnya aplikasi World Wide Web pada tahun 1990 oleh Tim Berners-Lee. Aplikasi World Wide Web (WWW) ini menjadi konten yang dinanti semua pengguna internet. WWW membuat semua pengguna dapat saling berbagi bermacam-macam aplikasi dan konten, serta saling mengaitkan materi-materi yang tersebar di internet. Sejak saat itu pertumbuhan pengguna internet meroket.

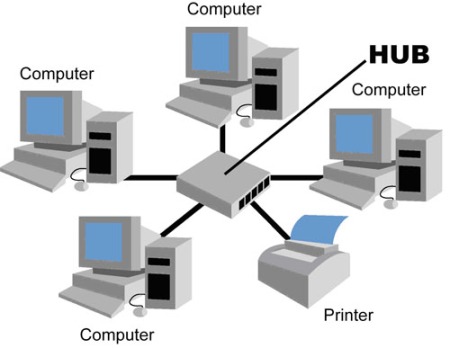

TOPOLOGI RING / CINCIN

TOPOLOGI STAR / TOPOLOGI BINTANG

star

Kelebihan

* Kerusakan pada satu saluran hanya akan mempengaruhi jaringan pada saluran tersebut dan station yang terpaut.

* Tingkat keamanan termasuk tinggi.

* Tahan terhadap lalu lintas jaringan yang sibuk.

* Penambahan dan pengurangan station dapat dilakukan dengan mudah.

Kekurangan

* Jika node tengah mengalami kerusakan, maka seluruh jaringan akan terhenti.

TOPOLOGI BUS

bus

* Keunggulan topologi Bus adalah pengembangan jaringan atau penambahan workstation baru dapat dilakukan dengan mudah tanpa mengganggu workstation lain. Kelemahan dari topologi ini adalah bila terdapat gangguan di sepanjang kabel pusat maka keseluruhan jaringan akan mengalami gangguan.

Topologi linear bus merupakan topologi yang banyak dipergunakan pada masa penggunaan kabel Coaxial menjamur. Dengan menggunakan T-Connector (dengan terminator 50ohm pada ujung network), maka komputer atau perangkat jaringan lainnya bisa dengan mudah dihubungkan satu sama lain. Kesulitan utama dari penggunaan kabel coaxial adalah sulit untuk mengukur apakah kabel coaxial yang dipergunakan benar-benar matching atau tidak. Karena kalau tidak sungguh-sungguh diukur secara benar akan merusak NIC (network interface card) yang dipergunakan dan kinerja jaringan menjadi terhambat, tidak mencapai kemampuan maksimalnya. Topologi ini juga sering digunakan pada jaringan dengan basis fiber optic (yang kemudian digabungkan dengan topologi star untuk menghubungkan dengan client atau node.).

10 Tips Hotspotan di Free Hotspot Area

Saat ini hot spot WiFi semakin banyak tersedia di berbagai tempat umum, tetapi setiap kali anda melakukan sambungan pada suatu hot spot sebenarnya anda membahayakan PC atau laptop anda sendiri. Hot spot adalah jaringan terbuka yang tidak menggunakan enkripsi sehingga ketika anda terhubung dengan pengguna hot spot lain, maka mereka dapat menyusup dan menimbulkan kerusakan pada komputer anda.

Saat ini hot spot WiFi semakin banyak tersedia di berbagai tempat umum, tetapi setiap kali anda melakukan sambungan pada suatu hot spot sebenarnya anda membahayakan PC atau laptop anda sendiri. Hot spot adalah jaringan terbuka yang tidak menggunakan enkripsi sehingga ketika anda terhubung dengan pengguna hot spot lain, maka mereka dapat menyusup dan menimbulkan kerusakan pada komputer anda.Tetapi jangan sampai hal ini menyebabkan anda takut terhadap berbagai hot spot karena ada beberapa cara untuk mengamankan komputer anda ketika anda terhubung pada hot spot, yaitu:

1. Matikan ad-hoc mode WiFi : WiFi berfungsi dalam 2 mode yaitu infrastructure mode, yang anda gunakan ketika terhubung dengan suatu jaringan dan ad-hoc mode, ketika anda terhubung secara langsung pada komputer lain. Jika anda menyalakan ad-hoc mode maka ada kemungkinan seseorang di dekat anda menggunakan koneksi ad-hoc tanpa sepengetahuan anda dan mereka dapat masuk ke PC anda dengan bebas. Jadi jangan lupa untuk mematikan ad-hoc mode, caranya:

1. Klik kanan pada ikon wireless di system tray

2. Pilih Status

3. Klik Properties

4. Pilih tab Wireless Network

5. Pilih sambungan jaringan anda saat ini

6. Klik Properties, lalu klik tab Association

7. Hilangkan tanda centang pada kotak “This is a computer-to-computer (ad-hoc) network”.

8. Klik OK dan terus klik OK sampai semua kotak dialog menutup

2. Gunakan sebuah Wireless Virtual Private Network (VPN) : Ketika anda berada pada sebuah area hot spot, orang lain dapat melihat password, user name, email dan apapun yang anda lakukan secara online. Salah satu cara terbaik untuk melindungi diri anda sendiri adalah dengan sebuah menggunakan wireless VPN yang mengenkripsi semua informasi yang anda kirim dan terima secara online. Salah satunya adalah Hotspot VPN yang menggunakan software VPN yang ter-built in pada XP sehingga anda tidak perlu mendownload softwarenya.

3. Gunakan USB flash drive yang terenkripsi : Untuk perlindungan maksimal, gunakan sebuah laptop yang benar-benar bersih dan hanya memiliki aplikasi OS saja didalamnya, lalu masukkan semua data anda ke dalam USB flash drive yang terenkripsi. Dengan begitu, jika seseorang mencoba menyusup ke PC anda maka mereka tidak akan dapat membaca atau mengubah data anda.

4. Gunakan personal firewall : Firewall akan melindungi anda dari siapapun yang mencoba masuk ke komputer anda sekaligus mencegah spyware atau Trojan dari PC anda untuk melakukan koneksi keluar. Untuk keamanan maksimal jangan hanya tergantung pada firewall XP yang satu arah, tetapi gunakanlah firewall lain yang bagus ZoneAlarm menyediakan firewall gratis yang cukup bagus.

5. Matikan file sharing : Dengan mematikannya anda telah membantu mencegah orang lain mengambil file dari system anda. Untuk mematikannya pada windows explorer, klik kanan pada drive atau folder mana saja, pilih sharing & security dan hilangkan tanda centang pada kotak “Share this folder on the network.”

6. Pastikan hot spot yang anda gunakan resmi : Tanyalah kejelasannya terlebih dahulu pada bagian informasi di mal atau kafe tempat hot spot tersebut karena salah satu modus penipuan hot spot adalah adanya seseorang yang memasang sendiri suatu hot spot di tempat umum untuk mencuri data atau informasi pribadi anda.

7. Matikan wireless adapter anda jika sedang offline : Jika anda sedang tidak terhubung ke internet pada sebuah area hot spot, lebih baik anda mematikan wireless adapter anda. Pada XP klik kanan pada ikon wirelesss dan pilih Disable.

8. Gunakan enkripsi email : Aktifkan enkripsi email pada saat anda sedang berada di area hot spot. Pada Outlook 2003 pilih Options dari menu Tools, klik tab Security dan berikan tanda centang pada kotak “Encrypt contents and attachments for outgoing messages.” Lalu klik OK.

9. Perhatikan sekeliling anda : Untuk mencuri password dan user name anda, orang lain tidak harus menggunakan cara-cara teknis dan sebenarnya mereka hanya cukup mengintip sedikit saja ketika anda sedang mengetiknya.

10. Jangan pernah tinggalkan laptop anda : Tentu saja hal ini tidak hanya mengundang hacker saja tetapi juga pencuri.

Langganan:

Postingan (Atom)